図

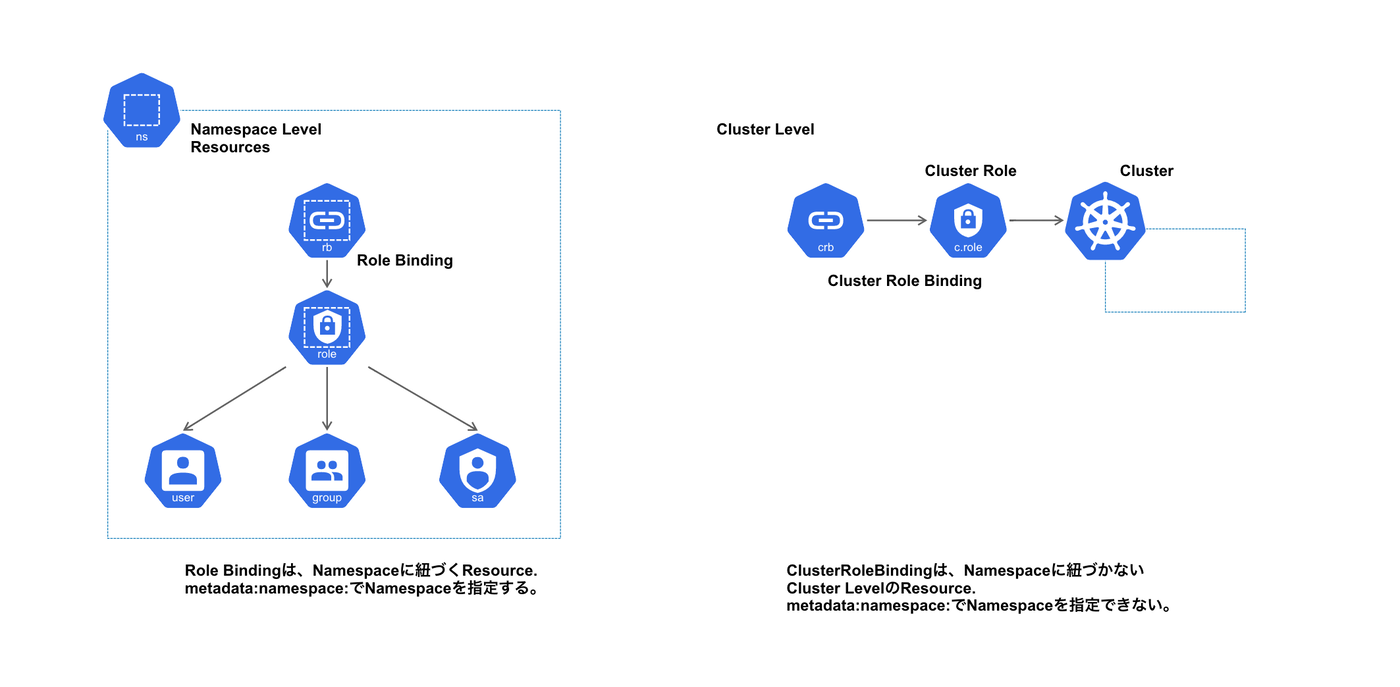

RBACでは、どんな操作を許可するのかを定義したRoleを作成し、Service AccountやUserに対してRoleを紐づけることで権限を管理する。

RBACには、Namespaceレベルのリソースと、Clusterレベルのリソースの二種類がある。

具体的には、RoleとCluster Role、Role BindingとCluster Role Binding。

Commandで理解

…

全文はこちら:RBAC(Role Based Access Control)について

著者:@namely_