シンジです。OpenSSHクライアントで脆弱性が確認されました。既にアップデートも出ていますが、自身の環境が対象かどうかは落ち着いて判断しましょう〜

とりあえずソース貼っておきます

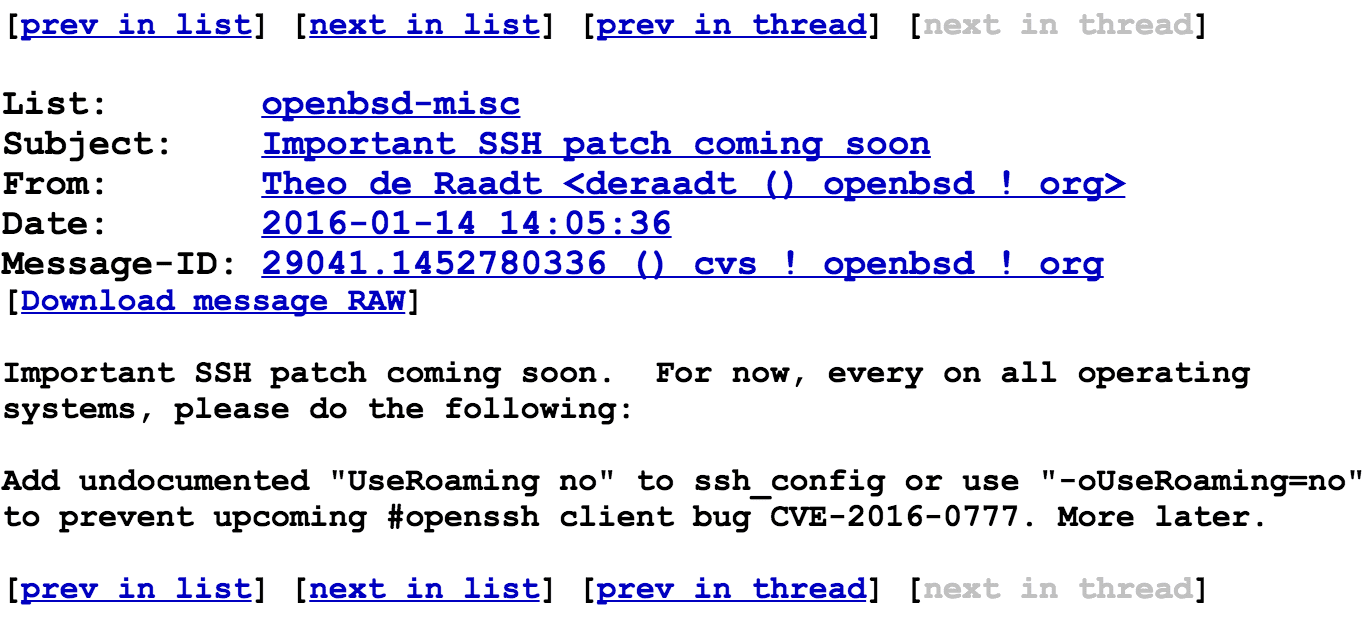

‘Important SSH patch coming soon’ – MARC

http://marc.info/?l=openbsd-misc&m=145278077920530&w=2

OpenSSH: client bug CVE-2016-0777

http://undeadly.org/cgi?action=article&sid=20160114142733

対象

5.4から7.1

以下のコマンドで自身のバージョンを確認可能

ssh -V OpenSSH_6.6.1p1, OpenSSL 1.0.1k-fips 8 Jan 2015

ちなみに↑のはAmazon Linuxを普通に使って最新にしてるとこうなります。

OpenSSH 7.1p2 アナウンス

Announce: Portable OpenSSH 7.1p2 released

https://lists.mindrot.org/pipermail/openssh-unix-dev/2016-January/034680.html

既にミラーからゲッツできますが

クライアントのバグなので、環境によっては全く不要なケースもあります。例えばSSHクライアントで有名なTera Termありますよね、これは今回指摘されているRoamingバグと言われるもので、Tera Termはこれを使用していないということで対象になりません。

ソースはこれ(中の人のツイート)

https://twitter.com/ttdoda/status/687671894791729152

アップデートのそのまえに

Roamingが問題なので、こいつを使わなければ回避も出来ますが、サービスへの影響は個々の環境次第で不明なので

echo 'UseRoaming no' >> /etc/ssh/ssh_config

本番環境でのいきなりの適用はやめましょう!

アップデートするなら

公式からゲットできるのですが、config編集してmakeしてrpm作ってって結構しんどいので、パッケージで出てくるのを待ちたいなぁというのが本音。うまくアップデートされればいいのですが、前のを消さないとダメとか、アップデートしたけどうまく通信出来なくなったとか本末転倒なので、この辺は慎重に。

あわてずあわてず

いきなり山ほど鍵が漏れたりとかは無いとは思いつつ保証はしませんが、マシンからSSHして踏み台経由してSSHしてみたいな構成だとアレゲなので、このブログを鵜呑みにせずに情報集めて落ち着いて対応しましょう〜。またアップデートあれば更新していきます。